Industrielle Automatisierung

Wie man Benutzer und Geräte mit der Netzwerk-Zugriffskontrolle verwaltet

08.22.2022

Netzwerksicherheit ist kein fester Zustand, den Sie einmal erreichen und dann im Laufe der Zeit einfach aufrechterhalten können. Es gibt zahlreiche Variablen, die sich darauf auswirken, wie die Netzwerksicherheit verwaltet wird.

Beispielsweise muss sich die Netzwerksicherheit beim Wettlauf zwischen IT-Experten und IT-Cyberkriminellen fortlaufend an die veränderte Bedrohungslage anpassen.

Da Prozesse immer stärker integriert, Arbeitsabläufe komplexer und globaler werden und Netzwerke aufgrund von Expansion und technischer Entwicklung immer dynamischeren Veränderungen unterliegen, ändern Cyberkriminelle ihre Vorgehensweisen.—Das bedeutet, dass IT-Experten neue Sicherheitstaktiken einsetzen müssen, um ihre Netzwerke vor diesen Angriffen zu schützen.

Die Netzwerksicherheit wird auch durch neue Arbeitsweisen verändert. Heutzutage muss die Sicherheit die Digitalisierung und Automatisierung, hybride und Remote-Arbeit, IIoT und die Cloud schützen und unterstützen.

Wie kommen IT-Experten mit den sich ständig ändernden Sicherheitsanforderungen zurecht?

Es fängt mit der Netzwerk-Zugriffskontrolle an

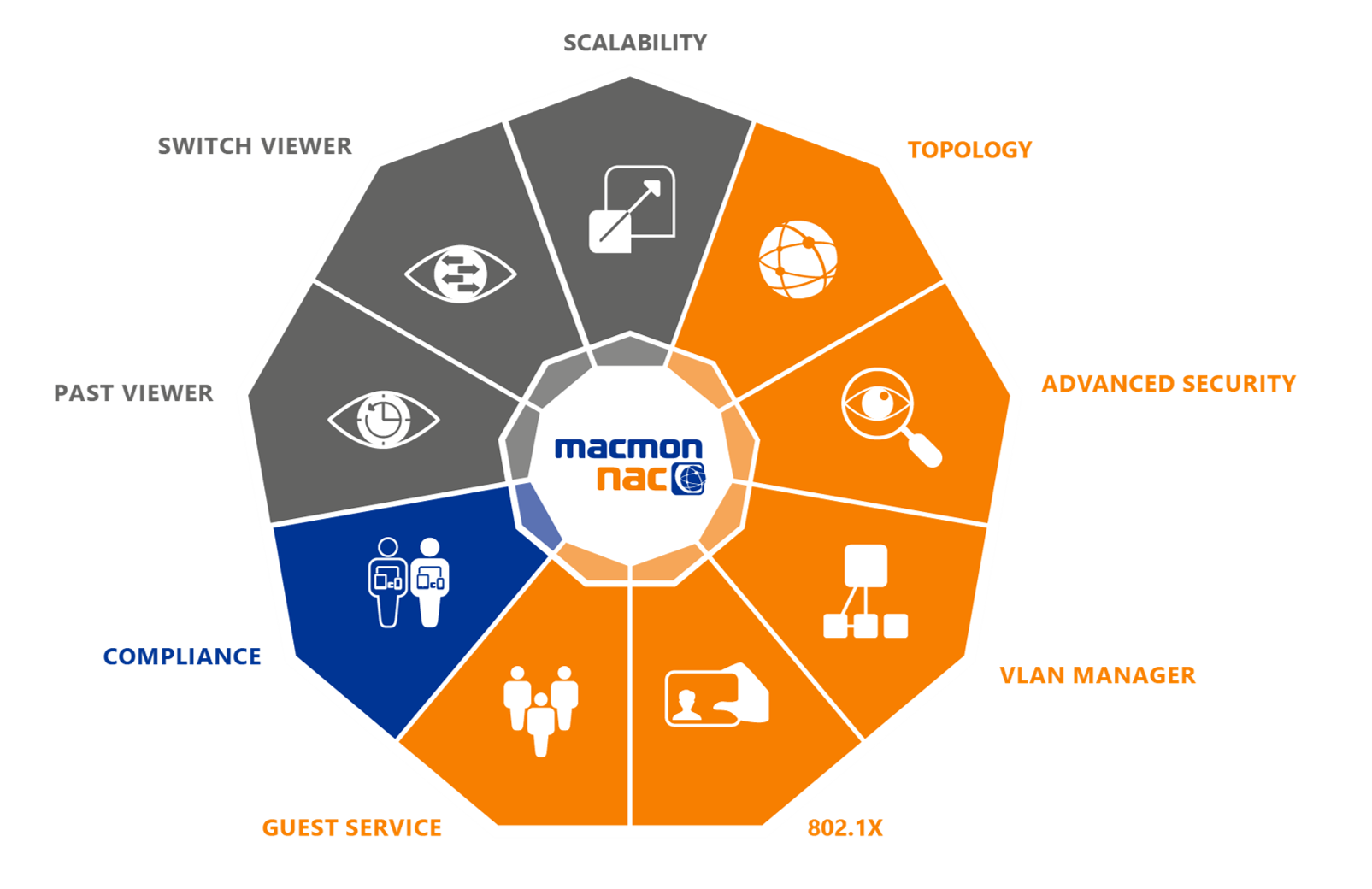

Eine Lösung für die Netzwerk-Zugriffskontrolle (NAC) steigert die Netzwerksicherheit, Sichtbarkeit und die Verwaltung Ihres Netzwerks, da sie verhindert, dass unbefugte Benutzer und Geräte auf Ihr privates Netzwerk zugreifen.Eine Lösung für die Netzwerk-Zugriffskontrolle ist außerdem einfach zu installieren. Eine NAC-Lösung kann schon innerhalb weniger Stunden betriebsbereit sein, um Ihre Netztopologie in Echtzeit grafisch darzustellen.

Es bietet eine aktuelle Übersicht über alle Geräte im Netzwerk, sodass Sie alles sehen können, während es passiert—und Benachrichtigungen erhalten, wenn Geräte versuchen, eine Verbindung herzustellen, sodass Sie den Zugriff verweigern oder gewähren können. Zusätzlich zur Netzwerkabbildung selbst zeigt eine Lösung für die Netzwerk-Zugriffskontrolle auch die Verbindungen zwischen den Endpunkten (beispielsweise PCs, Drucker und alle IT- und OT-Geräte) auf.

Dies bringt mehrere Vorteile mit sich:

- Schnelles Lokalisieren von Netzwerk-Fehlkonfigurationen

- Auffinden unbekannter Geräte in Ihrem Netzwerk

- Lokalisieren von Schwachstellen und Sicherheitslücken im Netzwerk

- Effizientes Identifizieren und Überwachen von Endpunkten, um unbefugten Zugriff zu verhindern

Die Kombination einer Netzwerkzugriffskontrolllösung mit anderen Identitätsquellen—wie Konfigurationsmanagementdatenbanken (CMDBs), Asset Management, AD/LDAP und Mobile Device Management (MDM)—führt zu einer vollständigen und zentralisierten Ansicht, die die Netzwerkstabilität und -sicherheit maximiert.

Die Bedeutung eines herstellerunabhängigen NAC

Erwägen Sie bei der Auswahl einer Netzwerk-Zugriffskontrolle eine unabhängige Lösung. Dies gewährleistet eine zuverlässige Überwachung, selbst wenn eine große Anzahl von Netzwerkkomponente verwendet wird. Variabilität kann als Folge einer Fusion, einer Übernahme oder einer internen Netzwerkerweiterung auftreten, die unbeabsichtigt zu nicht aufeinander abgestimmten Komponenten führen kann. Eine anbieterunabhängige Lösung ermöglicht eine viel einfachere Implementierung und gibt Ihnen die Gewissheit, dass die Sicherheitslösung mit bestehenden Systemen funktioniert.Um die anspruchsvollen Netzwerke von heute vollständig verwalten zu können, muss eine Lösung zur Netzwerkzugriffskontrolle auch alle Arten von Authentifizierungstechnologien unterstützen, die prüfen, ob die Anmeldeinformationen eines Benutzers mit den Anmeldeinformationen eines autorisierten Benutzers übereinstimmen.’’

Nicht jeder Anbieter sieht diese Funktion vor oder ermöglicht die Zusammenarbeit mit anderen Technologien, wie z. B. 802.1X und SNMP. Mit einer skalierbaren NAC-Lösung lässt sich die bestehende Infrastruktur verwenden. Wenn eine Veränderung eintritt, sorgen die Regeln, Automatisierungen und Prozesse im Hintergrund dafür, dass keine zusätzlichen Maßnahmen ohne manuelles Eingreifen des IT-Administrators erforderlich sind. Dies ist beispielsweise im Behördenumfeld von Vorteil, wenn sich nach einer Legislaturperiode Verwaltungsbezirke und organisatorische Strukturen ändern.

Netzwerk-Zugriffskontrolle zur Unterstützung neuer Arbeitsweisen

Die Pandemie hat mobile und hybride Arbeitsumgebungen eingeführt, die eine virtuelle Zusammenarbeit voraussetzen. Pragmatische Lösungen müssen die Fähigkeit der Mitarbeiter erhalten, effektiv zu arbeiten und zu kommunizieren, und gleichzeitig Vertraulichkeit, Verfügbarkeit und Integrität gewährleisten.’Ungeachtet der täglichen Nachrichten über Cyberangriffe und der Zeitungsberichte über gehackte Unternehmen, die mit Lösegeldforderungen konfrontiert werden, haben viele Unternehmen immer noch Schwierigkeiten, ihre Netzwerkendpunkte zu sichern. Laut einem neuen ThoughtLab-Bericht ist die durchschnittliche Zahl der gemeldeten Cyberangriffe und Sicherheitsverletzungen im letzten Jahr im Vergleich zu 2020 stark um 15,1 % gestiegen, —während 41 % der Führungskräfte der Meinung sind, ’dass ihre Sicherheitsinitiativen nicht mit der digitalen Transformation Schritt halten.

Eine Lösung für die Netzwerk-Zugriffskontrolle hilft Ihnen, diese Lücke zu schließen, da sie es erleichtert, neue autorisierte Geräte zum Netzwerk hinzuzufügen. Wenn sie’zu einer Liste vertrauenswürdiger Geräte hinzugefügt werden, können die Geräte nahtlos in den bestehenden Unternehmens-Workflow integriert werden.

Die Kontrolle des Netzwerkzugriffs verlangt einen intelligenten Umgang mit BYOD-Geräten und vom Unternehmen ausgegebenen Geräten.

Unternehmenseigene Geräte können auf einfache Weise im Netzwerk erkannt werden, wenn Sie ein Verwaltungssystem für Mobilgeräte als Identitätsquelle mit einer NAC-Lösung verbinden. Von hier aus kann das Gerät für einen definierten Bereich des Netzwerks autorisiert werden.

BYOD-Geräte sind komplizierter. Autorisierte Mitarbeiter können ihre persönlichen Geräte mit dem Gästeportal der Netzwerkzugriffskontrolllösung verbinden.’ Durch Eingabe des gewohnten Windows-Benutzernamens und Passworts erhält er die Möglichkeit, das Gerät zu registrieren und richtlinienbasiert im Firmennetzwerk zu betreiben.’ Nachdem die Nutzungsbedingungen für den Betrieb akzeptiert wurden, kann der Benutzer das Gerät mit nur einem Klick mit dem Netzwerk verbinden.

Nach der Registrierung gewährt das Gästeportal der Netzwerkzugriffskontrolllösung’nur Zugriff, wenn die Zugangsdaten gültig sind. Verlässt ein Mitarbeiter das Unternehmen, so erhalten seine persönlichen Endgeräte keinen Zugriff mehr auf das Unternehmensnetzwerk.

Jetzt handeln, um die Netzwerksicherheit zu priorisieren

Die Implementierung einer flexiblen, skalierbaren und effizienten Lösung für die Netzwerk-Zugriffskontrolle stellt einen erheblichen Mehrwert für das Konzept Ihrer Netzwerksicherheit dar. Sie erhöht die Sichtbarkeit des Netzwerks, reduziert Cyber-Bedrohungen und erhöht die Leistung des Netzwerks.

Erfahren Sie mehr über die Network Access Control-Lösung von macmon’.