KI verändert Cyberangriffe, und OT-Netzwerke müssen sich darauf vorbereiten

Noch vor wenigen Jahren wurden Cyberangriffe von vielen Unternehmen als rein theoretische Möglichkeiten angesehen. Unternehmen konnten in der Regel davon ausgehen, dass es sich bei ihnen nicht um strategische Ziele handelte und sie für Cyberkriminelle von geringem Interesse waren. Angriffe wurden nicht als tatsächliche Bedrohung wahrgenommen.

Heute jedoch fast Jedes Unternehmen ist mit Schwachstellen konfrontiert Durch IT-Sicherheitsprobleme und die Möglichkeit eines Cyberangriffs. Neue Technologien, wie z. B. generative künstliche Intelligenz (KI), machen es böswilligen Akteuren noch einfacher, Ihr Netzwerk zu infiltrieren.

Cybersicherheit: Die aktuelle Situation

Die Größe, Branche und bisherige Belastung eines Unternehmens bestimmen häufig das Ausmaß des Cybersicherheitsrisikos. Kritische Infrastrukturen (KRITIS), wie z. B. Infrastrukturen in den Bereichen Verkehr, Telekommunikation und Energie, erfordern häufig bestimmte Sicherheitsmaßnahmen und -standards für Haftungs- und Rechtszwecke. Auch in nicht unternehmenskritischen Sektoren müssen bestimmte Branchenstandards und -anforderungen eingehalten werden, beispielsweise der TISAX-Standard für die Automobilindustrie.

Und auch wenn es in anderen Branchen möglicherweise keine Vorschriften zur Standardisierung der Sicherheitsstufen gibt, heißt das nicht, dass Sicherheit nicht wichtig ist. Unternehmen, die Maßnahmen ergreifen, um sich zu schützen, sind zuverlässigere Geschäftspartner und Lieferanten und können sicher mit Kundendaten umgehen. Mit anderen Worten: IT-Sicherheit wird immer mehr auch zu einem wirtschaftlichen Faktor.

Wie neue Technologien Cyberangriffe beschleunigen

Da Technologien wie KI in der Wirtschaft immer häufiger für analytische Zwecke eingesetzt werden, nutzen böswillige Akteure diese Verbreitung, um ihre Angriffe effektiver, qualitativer und kostengünstiger zu gestalten.

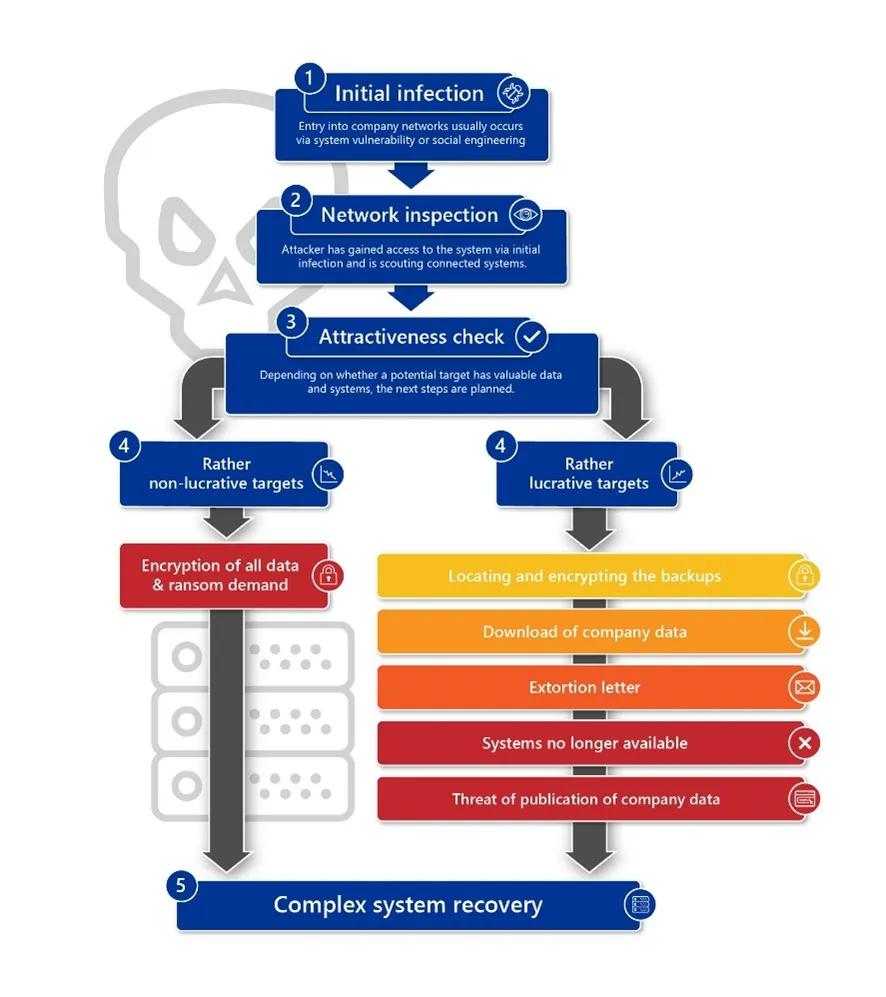

KI trägt dazu bei, neue Möglichkeiten für Angreifer zu schaffen, insbesondere während der Erstinfektion (die Methode, mit der man sich zum ersten Mal Zugang zu einem System verschafft).

Denken Sie zum Beispiel an Social Engineering und Systemschwachstellen. Generative KI macht Social Engineering deutlich gefährlicher. Während Sensibilisierungsschulungen die Mitarbeitenden darauf vorbereiten, Phishing-E-Mails und zweifelhafte Inhalte zu erkennen und damit umzugehen, kann KI die Erkennung dieser Angriffe erschweren. Mit der Technologie lassen sich qualitativ hochwertigere Angriffe erstellen, die auf bestimmte Personen oder Berufsbezeichnungen innerhalb eines Unternehmens zugeschnitten sind.

Neben der Generierung hochspezifischer Phishing-Inhalte können KI-Sprachgeneratoren Informationen aus öffentlich zugänglichen Datenbanken (z. B. einem YouTube-Video) nutzen, um die Stimmen von Führungskräften oder Kollegen zu simulieren. Durch die Nachahmung der Stimmen dieser vertrauenswürdigen Personen erstellen Betrüger überzeugende Phishing-Versuche, die eher täuschen, weil sie schwerer zu unterscheiden sind.

Die generative KI kann nicht nur Bilder, Videos und Stimmen imitieren und erstellen, sondern auch Code schreiben, wodurch Angreifer schneller und einfacher bestimmte Malware-Programme erstellen können. In kürzester Zeit können Programme geschrieben werden, die Schwachstellen automatisch erkennen und ausnutzen, ohne dass menschliches Eingreifen erforderlich ist. KI ermöglicht es böswilligen Akteuren auch, eine größere Anzahl von Unternehmen gleichzeitig ins Visier zu nehmen. Während die Qualität des Angriffs steigt, sinken die Kosten pro Angriff.

Die Sensibilisierung interner Teams für das sich verändernde Umfeld der Cybersicherheit ist von entscheidender Bedeutung, um sicherzustellen, dass Social-Engineering-Angriffe erkannt werden können.

Bereiten Sie sich auf die Systemwiederherstellung vor, um Kosten zu senken und Zeit zu sparen

Für viele betroffene Unternehmen ist die Systemwiederherstellung nach einem Angriff die eigentliche Mammutaufgabe.

Mit den neuen Möglichkeiten, die sich Angreifern bieten, ist es jetzt an der Zeit, dass Unternehmen, die sich bisher als unattraktive Ziele gesehen haben, proaktive Sicherheitsmaßnahmen ergreifen. Wenn ein Angriff nicht verhindert werden kann, helfen die richtigen Sicherheitslösungen bei der Schadensbegrenzung und IT-Forensik.

Sie sollten beispielsweise über Systeme verfügen, die es Ihnen ermöglichen, die folgenden Fragen unmittelbar nach einem Sicherheitsvorfall zu beantworten Tritt auf:

- Welche Systeme waren betroffen?

- Wie hat sich der Angreifer Zugang verschafft?

- Wie lange ist der Angreifer schon im System?

- Welche Systeme müssen isoliert werden?

- Welche Systeme müssen neu installiert werden?

- Ist es zu einem Datenverlust gekommen?

Ihr Team muss auch in der Lage sein, Backups von dem Zeitpunkt vor dem Eindringen des Angreifers in das System zu identifizieren, und zu überprüfen, ob der Angreifer Hintertüren installiert hat, um die Möglichkeit mehrerer Angriffe auszuschließen.

Der Neustart von Systemen kann kompliziert sein, insbesondere in OT-Umgebungen. Einzelne Schritte der Systemwiederherstellung können mehrere Wochen oder Monate dauern und zu einem größeren finanziellen Verlust führen als der Cyberangriff selbst. So müssen beispielsweise nach einem Angriff auf einen ÖPNV-Anbieter die Betriebssysteme der Fahrkartenautomaten neu installiert werden. Obwohl für diese Aufgabe keine komplexen IT-Kenntnisse erforderlich sind, verschlingt sie wertvolle Zeit und Ressourcen, da Servicetechniker vor Ort an jeder Maschine arbeiten müssen.

Im besten Fall sind die Schritte zur Systemwiederherstellung klar und dokumentiert, lange bevor es zu einem Angriff kommt.

Sichern Sie Ihre OT-Umgebung

Mit macmon Network Access Control (NAC) gewinnen Sie Transparenz, sichere Authentifizierung und granulare Zugriffskontrolle über Ihre kritischen Netzwerke hinweg, um die Cybersicherheit zu verbessern.

Sie können Ihre OT-Umgebung schützen, indem Sie alle nicht unbedingt notwendigen Geräte vom Netzwerk fernhalten und Sicherheitszonen basierend auf der Kritikalität einrichten. Es werden Informationen über das Betriebssystem, den Domänennamen und den Gerätenamen eines Endpunkts gesammelt, um angeschlossene Geräte eindeutig zu identifizieren. Diese Informationen können dann verwendet werden, um Angriffe aller Art zu erkennen, abzuwehren und zu lokalisieren.

Weiterführende Links:

- 6 Best Practices zur Verbesserung der OT-Sicherheit inmitten der IT-OT-Konvergenz

- IT-Sicherheit im Vergleich zu OT-Sicherheit: Was sind die wichtigsten Unterschiede?

- Interoperabilität & Verfügbarkeit: Feinde oder Verbündete der Cybersicherheit?