Was ist Air-Gapping?

Was ist Air-Gapping?

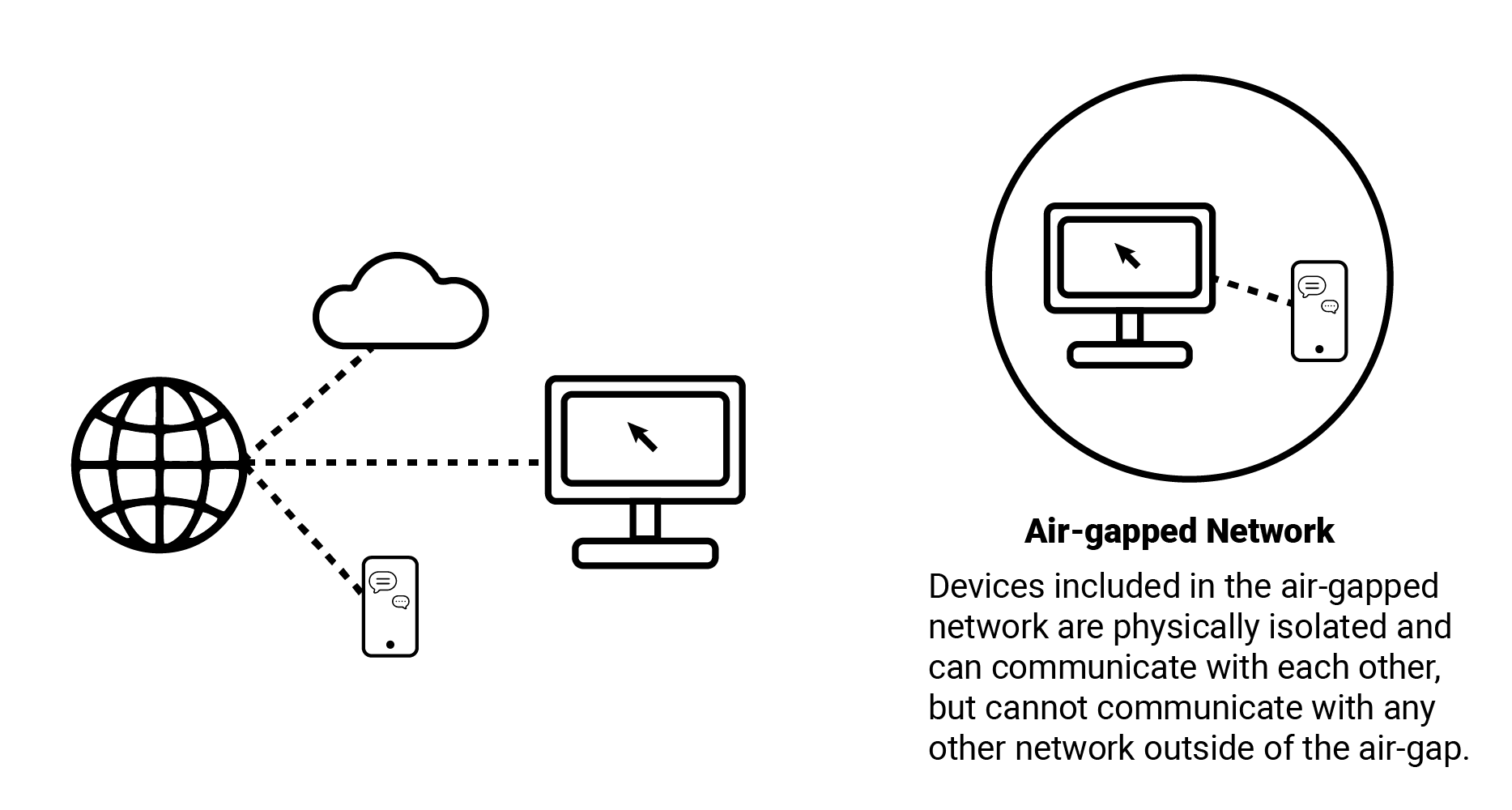

Ein Netzwerk mit Luftspalt (Air-Gap) ist ein physisch isoliertes Netzwerk, das NICHT mit einem anderen Netzwerk verbunden ist. In einem solchen Netzwerk können Daten nur dann in dieses Netzwerk übertragen werden, wenn Wechselmedien wie USBs, Wechseldatenträger etc. oder mobile Geräte wie Laptops physisch angeschlossen werden.

Stellen Sie es sich so vor: Sie und ein paar Freunde (Computer) befinden sich auf einer einsamen Insel. Sie führen Gespräche miteinander und tauschen Informationen aus, bilden also gleichsam ein isoliertes Netzwerk. Diese Kommunikation kann mit niemandem außerhalb der Gruppe auf der Insel geteilt werden. Denn es gibt schlichtweg keine physische Verbindung, um Informationen hinein- oder hinauszuschicken.

Mit anderen Worten: Ihre Kommunikation ist von jedem Ort außerhalb der Insel vollständig isoliert. Ebenso werden Informationen von anderen Inseln oder aus der ganzen Welt (Internet) niemals auf die Insel gelangen, da es ja keine physische Verbindung gibt.

Dieses Beispiel zeigt, was es bedeutet, Teil eines Netzwerks mit Air-Gap zu sein, nämlich eine einsame Insel (physisch isoliert) ohne Zugang zur Außenwelt (andere Netzwerke oder sogar das Internet).

Im Laufe der Jahre sind viele Netzwerke in ganz unterschiedlichen Bereichen wie etwa staatlichen Behörden, Militär, Finanzdienstleistungen, Kernkraftwerken und der industriellen Fertigung zu sogenannten "Air-Gaps" geworden.

Warum gibt es Netzwerke mit einem Air-Gap?

Sie fragen sich vielleicht, warum sollte ein Netzwerk mit einem "Air-Gap" versehen werden?

Die einfache Antwort lautet wegen der Isolierung, durch die es sicher wird. Alle vierzehn Sekunden fällt ein Unternehmen einem Cyberangriff zum Opfer. Wenn dies nicht beängstigend genug ist, denken Sie an den Schaden, den ein vorsätzlicher oder ein unbeabsichtigter Angriff verursachen könnte: Produktivitätseinbußen, Verlust von Ressourcen wie Daten, Anlagenstillstand und Schlimmeres. Aufgrund solcher Bedrohungen entscheiden sich viele Unternehmen für Netzwerke mit einem "Air-Gap". In der Industrie wurden über solche Netzwerke die industriellen Steuerungssysteme einer Anlage oder die gesamte Fabrik angebunden, und die Kommunikation zwischen den Anlagen und den Unternehmensnetzwerken war dadurch physisch oder logisch isoliert.

In der heutigen Ära von Industrie 4.0, in der das Netzwerk zum Steuerungssystem geworden ist, ist die Analyse der Daten aus den industriellen Prozessen der Schlüssel für Optimierungen und zur Steigerung der Effizienz. Da immer mehr Feldgeräte „intelligent" sind (miteinander verbunden und über das Netzwerk verwaltet werden), stellt sich jedoch die Frage, ob der Begriff „Air-Gapped Network" in Zukunft überhaupt noch Bestand hat, oder anders gefragt: Gibt es heute in der Industrie wirklich noch Netzwerke mit "Air-Gaps"?

Ist Air-Gapping wirksam oder vermittelt es ein falsches Sicherheitsgefühl?

In der Theorie scheinen Netzwerke mit "Air-Gaps" eine großartige Idee zu sein. In der Praxis ist das eine andere Geschichte.

Das Ziel eines Netzwerks mit Air-Gap ist die Isolierung vom Internet oder vom Unternehmensnetzwerk. In einer Reihe verschiedener Szenarien wurde jedoch nachgewiesen, dass es möglich ist, in Netzwerke mit "Air-Gaps" einzudringen. Das bekannteste Beispiel hierfür ist Stuxnet. Dieser Computerwurm war in der Lage, den Prozess der Anreicherung von Uran, das zur Herstellung nuklearer Sprengköpfe in der iranischen Nuklearanlage Natanz verwendet werden konnte, zu unterbrechen.

Es gibt jedoch auch zahlreiche andere, weniger bedrohliche Beispiele. Hierzu gehören etwa Modems und drahtlose Netzwerke, die von Vertragspartnern bzw. Wartungs- oder Steuerungstechnikern eingerichtet werden, um die Übertragung von Daten in oder aus Netzwerken mit " Air-Gaps" zu vereinfachen. Und wie sieht es mit mobilen Geräten wie Laptops, Tablets und Smartphones aus? Sie sollten auch an Wechseldatenträger (USBs, CD-ROMs ect.), Fernzugriff und Daten denken, die über „Sneakernet" (Turnschuhnetzwerke) übertragen werden, kurzum jede Art der Datenübertragung, die das Netzwerk nicht durchquert.

All diese Beispiele beweisen, dass kein Netzwerk wirklich einen Air-Gap hat oder dass dieser im Laufe der Zeit nicht zu 100% bestehen bleibt. Die Illusion eines " Air-Gaps" vermittelt uns also ein falsches Gefühl der Sicherheit. Dennoch hören Cybersicherheitsexperten oft, "Oh, wir haben einen ' Air-Gap', wir müssen uns keine Sorgen um die Cybersicherheit machen." Allerdings würde ich diese Aussage in Frage stellen, wenn die Betreiber ihr Netzwerk nicht bewerten oder überwachen. Denn wie wollen sie dann wissen, ob sie einen Air-Gap haben? Die Überwachung umfasst sowohl die Suche nach neuen Daten von Wechselmedien/mobilen Geräten als auch nach externen Netzwerkverbindungen, die mit Modems oder VPNs eingerichtet werden.

Am Ende des Tages können neue Daten in Netzwerke mit "Air-Gap" gelangen - und das passiert auch immer wieder.

"Woher weiß das Netzwerk dies?" Fragen, die zu stellen sind

Wie erfahren Sie, ob Daten in Ihr Netzwerk ein- oder ausgehen? Woher wissen Sie, ob externe Verbindungen eingerichtet wurden, um Mitarbeitern, Vertragspartnern oder Lieferanten die Arbeit zu erleichtern? Um die Vielzahl der Fragen zu beantworten, die Sie sich stellen müssen, müssen Sie Ihr Netzwerk kennen und vorbeugende Maßnahmen ergreifen. Sie sollten in der Lage sein, Fragen wie diese jederzeit beantworten zu können:

- Welche Geräte befinden sich in Ihrem Netzwerk?

- Was übertragen diese Geräte?

- Mit wem kommunizieren diese Geräte?

- Worin besteht der normale Datenverkehr zwischen diesen Geräten?

- Werden externe Verbindungen hergestellt?

Ebenso wie wir Qualitätsmerkmale der Ergebnisse unserer industriellen Prozesse überwachen und bewerten (z. B. Inventar, Ausschuss, Nacharbeit, physische Abmessungen, Gesamtanlageneffektivität, Unfälle etc.), müssen wir auch unsere Netzwerke auf ungewöhnliches Verhalten hin überwachen und bewerten. Hierzu gehören etwa Konfigurationsänderungen, Änderungen der Kommunikationsmuster, Ausnutzung von Sicherheitslücken sowie neue oder unerwarteten Netzwerkverbindungen. Dies hilft uns dabei, spezielle Probleme, die sich auf den Betrieb unserer Prozesse auswirken, zu beheben.

Am Anfang steht eine Risikobewertung

Wenn Sie noch nicht mit der industriellen Cybersicherheit begonnen haben, bietet es sich an, zunächst die Schwachstellen oder die Risiken zu bewerten.

Eine Bewertung der Schwachstellen für die Cybersicherheit kommt normalerweise zu dem Ergebnis, dass ein Netzwerk niemals einen vollständigen "Air-Gap" hat. In der Regel werden immer Hinweise auf nicht genehmigte externe Verbindungen gefunden, die von Steuerungstechnikern hergestellt wurden, und zwar meist weder mit bedrohlicher noch gar böswilliger Absicht.

Diese nicht dokumentierten und nicht genehmigten Netzwerkverbindungen werden gewöhnlich eingerichtet, um die Wartung von Anlagen und/oder die Fehlerbehebung durch Techniker zu vereinfachen und zu vermeiden, dass eine Datei oder ein Programm über ein "Sneakernet" in das Steuerungssystem übertragen werden muss. Meistens werden diese Verbindungen nur kurzzeitig verwendet. Jedoch wird häufig vergessen, sie anschließend wieder abzuschalten. Dadurch bleibt ein Netzwerk mit Air-Gap für andere Kommunikationskanäle weiter offen, die dann häufig in böswillige Absicht benutzt werden.

Professionelle Cybersicherheitsserviceteams können eine Bewertung der Cybersicherheit durchführen und Ihr Netzwerk auf Schwachstellen überprüfen, die sich auf Ihre industriellen Prozesse auswirken können, und Empfehlungen zur Fehlerbehebung geben. Zu den Aspekten, die von ihnen untersucht werden, gehört etwa, ob Sie externe Netzwerkverbindungen haben, über die Daten in Ihr Netzwerk gelangen oder aus diesem hinausgehen können.

Drei grundlegende Maßnahmen für Cybersicherheit

Konzentrieren Sie sich auf grundlegende Cybersicherheitsmaßnahmen und versuchen Sie nicht, das Rad mit innovativen Technologien neu zu erfinden. Die drei wichtigsten Maßnahmen für die Cybersicherheit, welche die größten Risiken interner und externer Bedrohungen minimieren, sind folgende:

- Verstehen und Verwalten von Datenflüssen, auch bekannt als Netzwerkkommunikation

- Führen Sie ein genaues Geräteinventar (Hersteller, Modell, Firmware-Version, ect.)

- Überwachen Sie die Datenkommunikation zwischen den Geräten, was ist normal und was ungewöhnlich

- Erzwingen Sie durch eine Segmentierung des Netzwerks erwartete Kommunikationsmuster oder Datenflüsse

- Überwachen und verwalten Sie Konfigurationsänderungen aller Geräte im Steuerungsnetzwerk

Air-Gap oder nicht - Transparenz, vorbeugende Schutzmaßnahmen und eine kontinuierliche Überwachung sind das A und O

Unabhängig davon, ob Ihr Netzwerk einen "Air-Gap" hat, sind Überwachungslösungen erforderlich, um die vollständige Kontrolle über Ihre industriellen Prozesse zu behalten. Lösungen von Belden tragen dazu bei, Transparenz, Schutzmaßnahmen und eine kontinuierliche Überwachung umzusetzen und so zuverlässig vor Cyberereignissen zu schützen, welche die Sicherheit, Produktivität und Qualität gefährden.